Retrouvez mon interview dans les Echos.fr

Dans le cadre des activités que je mène avec MANIKA, j’ai eu l’occasion de me faire interviewer par Claire GARNIER pour le compte du journal Les Echos.

Dans le cadre des activités que je mène avec MANIKA, j’ai eu l’occasion de me faire interviewer par Claire GARNIER pour le compte du journal Les Echos.

Retrouvez le webinar que j’ai eu l’occasion d’animer dans le cadre du Cybermois 2020 avec comme thème : « Comment mettre en place une Politique de Sécurité (PSSI)« .

Je vous partage aujourd’hui les 5 étapes clés pour bien réagir à une cyberattaque.

Retrouvez la conférence que j’ai eu l’occasion d’animer dans le cadre du NetSecure Day #NSD16 avec comme thème : « L’audit Red Team : Digne successeur de l’audit de sécurité ?« .

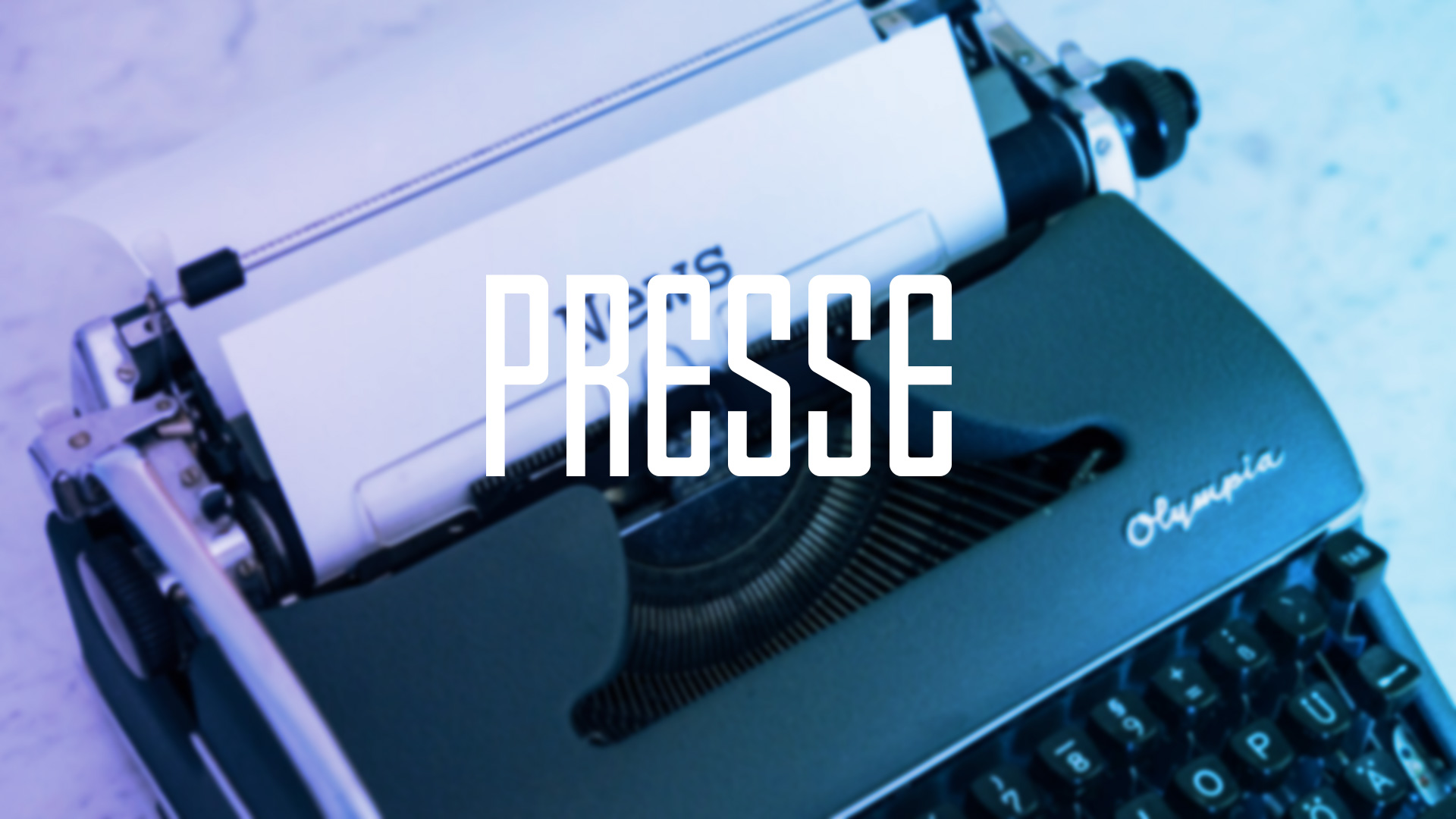

Vos credentials (login/password) sont précieux ! Pour se connecter à un serveur Linux, on utilise généralement le protocole SSH couplé identifiant/mot de passe (login/password) car c’est la méthode par défaut qui est proposée. Le protocole SSH permettant de chiffrer les communications de façon native, il est un bon élément pour garantir la sécurité. Cependant, il […]

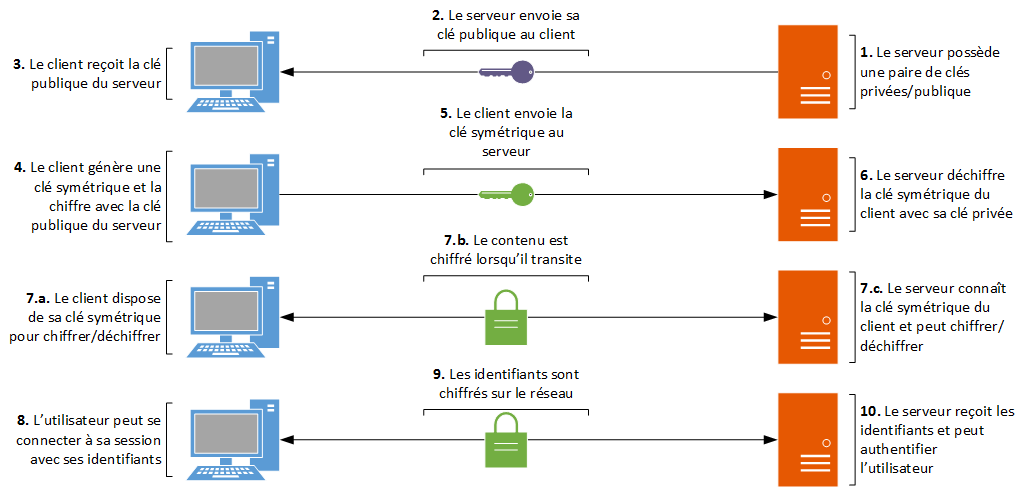

Case Study Dans certains cas on peut se retrouver avec la problématique suivante : Devoir manager différents serveurs à distance. Le problème ? C’est que l’ensemble de nos serveurs doivent être visibles depuis Internet afin que l’on puisse (via SSH et/ou HTTP/HTTPS) les administrer. Forcément on augmente notre surface d’attaque de ce fait.

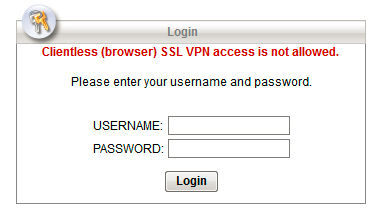

Alors le principe est le même que dans le tutoriel « Configurer un VPN SSL remote access Clientless sur un Cisco ASA » sauf que cette fois on ne va plus passer par un navigateur mais bien créer un tunnel VPN à part entière via le logiciel Cisco AnyConnect qui sera installé sur le poste de vos […]

Petit tutoriel aujourd’hui pour apprendre à configurer un VPN SSL Remote Access Clientless sur un Cisco ASA. Ce type de VPN porte un nom raccourcis : le WebVPN (et c’est comme ça que je vais continuer d’en parler).

Présentation Le protocole Internet Key Exchange (IKE) est un protocole utilisé pour mettre en place les informations de sécurité partagées dans IPsec et permet la mise en place d’un tunnel sécurisé entre deux équipements (appelés « pairs » ou « peers » en anglais).

Le Water Holing, ou la technique du « point d’eau », est une technique de plus en plus employée par les cybercriminels.